З початку 2022 року в Україні відбулася небувала активізація кібератак на громадський та державний сектор з боку гравців рф: починаючи від таргетованих фішингів зі шкідливим програмним забезпеченням, закінчуючи перенаправленням інтернет-трафіку через росію.

У цьому звіті ми розглянемо атаки, які фіксувала або з якими працювала Лабораторія цифрової безпеки.

Таргетовані фішингові атаки зі шкідливим програмним забезпеченням та атаки на медійні сайти

Загалом станом на 28 липня в Україні зафіксовано близько 230 кібератак.

Кількість атак зросла у січні, змінились також їх характер та цілі. Раніше громадським організаціям переважно надсилали фішингові листи, спрямовані на credential stuffing. Зараз частіше поширюють шкідливе програмне забезпечення (далі — ШПЗ) для знищення інформації або стеження.

13 січня Microsoft повідомив про поширення ШПЗ “Whisper Gate”, яке шифрувало доступ до даних на пристроях із Windows ОС. Його виявили у системах десятків державних та громадських організацій і приватних компаній. Утім, їх могло бути значно більше.

На перший погляд, Whisper Gate був схожим на типову програму-вимагач, яка шифрує Master Boot Record і вимагає криптовалюту для розшифровки. Насправді ж програма перезаписувала MBR без механізму відновлення. Метою поширення Whisper Gate було вивести пристрої з ладу та унеможливити доступ до інформації.

Під час іншої фішингової кампанії українським організаціям надсилали фішинг з ШПЗ через листи з темою “Судовий запит №####” від “Слов’янського міськрайонного суду”. Емейли були надіслані начебто з домену court[.]gov[.]ua. У листі просили надати фінансову інформацію та заповнити форму за посиланням, яке вело до заархівованого та замаскованого під PDF-формат файлу зі шкідливим ПЗ для ОС Windows, що давало змогу зловмисникам віддалено керувати пристроєм.

Дослідники пов’язують деякі з цих атак з російськими “state actors”, наприклад Gamaredon. Microsoft у своєму блозі писали, що з жовтня спостерігали, як Gamaredon атакує українські компанії та організації, включно з громадськими. Зловмисники надсилали фішингові листи з посиланнями на підроблені сайти або зі шкідливими файлами, що часто були замасковані під звичайні документи (*.doc, *.pdf, *doc.exe). Атаки в основному спрямовані на те, щоб або отримати доступ до конфіденційної інформації, стежити за жертвами або ж знищити важливі дані.

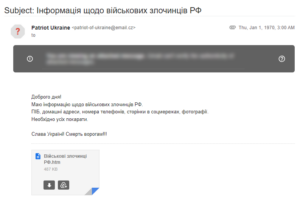

У квітні Лабораторія цифрової безпеки зафіксувала розповсюдження фішингу на групи правозахисників та держструктури із темою “Інформація щодо військових злочинців РФ”.

Також цим інцидентом займався CERT UA.

“Електронний лист містить HTML-файл “Військові злочинці РФ.htm”, відкриття якого призведе до створення на комп’ютері RAR-архіву “Viyskovi_zlochinci_RU.rar”. Згаданий архів містить файл-ярлик “Військові-злочинці що знищують Україну (домашні адреси, фото, номера телефонів, сторінки у соціальних мережах).lnk”, відкриття якого призведе до завантаження HTA-файлу, який містить VBScript-код, що, своєю чергою, забезпечить завантаження і запуск powershell-скрипта “get.php” (GammaLoad.PS1).

Завданням останнього є визначення унікального ідентифікатора комп’ютера (на основі імені комп’ютера та серійного номера системного диска), передача цієї інформації для використання як XOR-ключа на сервер управління за допомогою HTTP POST-запиту, а також завантаження, XOR-декодування та запуск пейлоаду.

Активність асоційовано з діяльністю групи UAC-0010 (Armageddon),” – повідомила команда CERT UA.

Ще одним поширеним видом кібератак у публічному просторі стали DDoS та інші атаки на державні та медійні сайти. Згідно зі звітом Інституту Масової Інформації, який зокрема займається документуванням російських воєнних злочинів проти журналістів, з 24 лютого по 24 липня росіяни здійснили 37 кібератак на медійні сайти.

У одному із попередніх звітів, ІМІ пише, що “унаслідок атак сайти медіа перестають працювати на певний час узагалі чи працюють частково. Зловмисники змінюють матеріали, розміщують російській прапор, свої символи Z та V тощо”.

Наприклад, у березні ІМІ повідомляв про щоденні атаки на свій сайт з 24 лютого.

В одному з випадків злочинці намагалися знайти вразливість через прописування скриптів у формі донатів. Однак через високий ступінь захисту сайту ІМІ їм це не вдалося.

Russia’s war in Ukraine – sensitive content for social media

З початком повномасштабного вторгнення значно збільшилася кількість випадків блокування українського контенту й акаунтів у соцмережах.

Раніше Лабораторія цифрової безпеки фіксувала випадки блокування контенту переважно в акаунтах журналістів та громадських діячів із великою аудиторією. Таким чином зловмисники намагалися заблокувати інформаційну роботу, порушити комунікації цих людей, оскільки Facebook є основною соцмережею у громадському секторі.

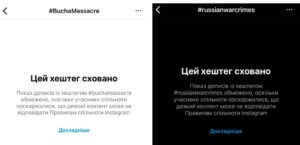

Після звільнення Київської області від окупантів та викриття звірств росіян в окупованих містах, почалися перші масові блокування постів, акаунтів та навіть гештегів #buchamassacre, #russianwarcrimes та інші. Тоді в Meta сказали, що це проблема алгоритму, і більшість акаунтів та постів таки розблокували. У компанії також тимчасово змінили свою політику щодо мови ненависті для України.

12 квітня українські правозахисні організації звернулися до Meta із пропозиціями щодо модерації контенту у збройних конфліктах. Зокрема:

- прийняти необхідні зміни до Стандартів Спільноти, запровадивши виняток з правил щодо насильства, демонстрації оголеного тіла тощо;

- збільшити зусилля Meta щодо модерації вмісту та вдосконалити методи модерації для територій тривалих збройних конфліктів;

- продовжувати застосовувати попереджувальні мітки та ефекти розмиття до відповідного графічного вмісту, не видаляючи його.

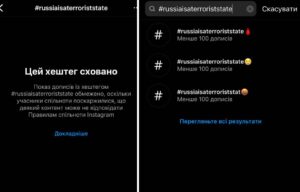

Втім, ми й надалі спостерігаємо блокування контенту, повʼязаного з воєнними злочинами росіян. Наприклад, після чергового обстрілу цивільного населення у мережі почав поширюватися гештег #russiaisaterroriststate, який також був прихований у пошуку в Instagram.

У деяких випадках для блокування дописів взагалі немає підстав, крім їх причетності до українського контексту. Наприклад, Instagram видалив історію відомого українського блогера та волонтера Сергія Стерненка з фотографією загиблого активіста та військового Романа Ратушного.

Якщо у Facebook та Instagram спостерігається блокування саме контенту, то у Twitter частіше блокують користувачів – популярних блогерів та волонтерів. Українська твіттер-спільнота влаштовує “флешмоби” зі зверненнями щодо розблокування їх акаунтів. Втім, як ми бачимо, – це не працює.

Окрім цього, Лабораторія цифрової безпеки зафіксувала випадки клонування сторінок благодійних організацій у соцмережах. Зловмисники підробляють сторінки фондів, які займаються збором коштів, та додають свої реквізити.

Наприклад, користуючись постійними блокуваннями українських сторінок, шахраї створювали фейкові акаунти найбільшого благодійного фонду “Повернись живим” у Twitter і позиціонували їх як “резервний профіль”. Створення фейків припинилося після верифікації акаунта фонду.

Також до Цифролаби звертався благодійний фонд “Голоси дітей”, який з 2015 року допомагає дітям, постраждалим від війни. Сторінку організації часто клонували, змінювали реквізити та, як наслідок, наживалися на довірі до організації. Лабораторія цифрової безпеки намагалася допомогти з верифікацією акаунтів фонду у Facebook та Instagram для зменшення ризику. Але вирішити цю проблему це не вдалося ні через партнерів, ні напряму через організації. Наразі відсутні дієві інструменти, щоб допомагати верифікувати акаунти, запобігати таким інцидентам, а також ефективно реагувати на них та швидко блокувати шахрайські сторінки, тож проблема залишається актуальною.

Інциденти на окупованих територіях: обшуки, проблеми зі зв’язком, трафік через росію

З початком повномасштабного вторгнення росія тимчасово окупувала нові території України. Люди, що намагаються виїхати у підконтрольні Україні міста або залишаються на окупованих територіях, часто змушені проходити через обшуки, що включають перевірку окупантами телефонів – соцмереж, переписок, контактів тощо. Будь-яка інформація, яка вказує на українську ідентичність, загрожує вилученням або знищенням техніки, у гіршому разі – побиттям, полоном або навіть смертю.

Насамперед такі перевірки телефонів відбуваються на блокпостах та у фільтраційних таборах. Людей, у яких знаходять щось, що повʼязано із любовʼю до України, підтримкою держави, зацікавленістю у політиці, – не пропускають та залишають або відправляють до території окупованих “ДНР/ЛНР”.

Правозахисна організація Zmina ділиться історіями людей, які проходили фільтрацію та причинами затримки:

- “….мене відвезли у райвідділок. Там читали всі мої переписки, військовий у відділку сидів і гортав переписки близько двох годин. Він побачив фото, що я був на виборах, і сказав: “Як ти міг туди піти, у вас же була нацистська влада”

- “У кількох таких місцях у Донецькій області тримали волонтера з Дніпра Ігоря Талалая. Його затримали на блокпості між Мангушем та Маріуполем, коли він евакуював людей, а причиною стала українська розкладка на телефоні”

Або, наприклад, BBC розповідає історії українців, що пройшли фільтраційні табори:

- 28-річного маркетолога з Маріуполя жорстоко побили через відео із Володимиром Зеленським у Facebook;

- 34-річного вчителя історії вивезли у табір через те, що у переписці він вжив слово “рашист”;

- російські солдати забрали дружину держслужбовця із Маріуполя, бо вона поставила лайк сторінці ЗСУ;

- 60-річній жінці приставили до обличчя автомат за фото з прапором України у Facebook та підписом “Україна понад усе”.

Ці історії можна продовжувати нескінченно, але із цього ми можемо зробити кілька висновків:

- будь-яка інформація може стати тригером для росіян;

- у російських військових немає “методички”, згідно з якою вони вирішують, у якому випадку не пропускати людей через блокпости, брати їх у полон і т.д. Тобто це залежить від військового, який перевіряє техніку, та зовнішніх факторів.

З огляду на це, не існує єдиного алгоритму, який точно допоможе пройти фільтрацію. Тому із кожною людиною, що звертається до Лабораторії цифрової безпеки, ми працюємо індивідуально. Утім, тут постає наступна проблема.

Відсутність звʼязку, інтернет-трафік через росію і потенційне перехоплення звʼязку

На окупованих територіях і у місцевості, де відбуваються бойові дії, є постійна проблема із пошкодженням звʼязку. Ба більше, у травні зʼявилась інформація, що росія перенаправляє інтернет-трафік через російську комунікаційну інфраструктуру. Компанія NetBlocks, яка відстежує збої в роботі інтернету, повідомила, що 30 квітня зафіксувала майже повне відключення інтернету на Херсонщині. З’єднання відновили за кілька годин, але різні показники свідчать, що трафік тепер проходить через росію.

Тож звʼязок на окупованій Херсонщині ймовірно підпадає під регуляцію, цензуру та контроль окупантів.

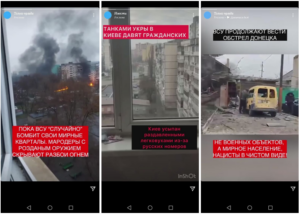

Пропаганда через соцмережі

У перші місяці повномасштабної війни до Цифролаби зверталися користувачі з територій, які межують з лінією фронту. Вони помітили новий тип шкідливої активності: у Facebook та Instagram створювалися порожні сторінки без підписників з одноманітними назвами: “Только правда”, “Новости”, “Сила в правде” тощо. Після створення вони запускали рекламу, таргетовану на російськомовне населення Півдня та Сходу України, у якому змальовувалися начебто звірства ЗСУ.

Вочевидь, такі рекламні повідомлення мали докластися до розпалювання ворожнечі. Частину цих акаунтів Meta видалила після звернень Цифролаби. Втім, деякі з них продовжили функціонувати, а довести їх зв’язок досить складно.

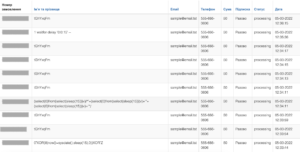

Віддалені атаки на акаунти через старі російські пошти

У перші дні війни до Цифролаби зверталися журналісти із запитами щодо відновлення акаунтів у Facebook. Переважно, їх зламували через скидання пароля на основні або резервні пошти на російських доменах (mail.ru, yandex.ru тощо).

У 2017 році український уряд заблокував доступ до низки російських ресурсів, включно з популярними в Україні соцмережами “Вконтактє” та “Однокласнікі”, а також поштовими сервісами mail.ru, yandex, rambler та іншими.

Через це українці переважно змінили свої електронні пошти. При зміні пошти у Facebook попередня адреса переходить у резервну – через особливості інтерфейсу це не завжди очевидно, тож переважно користувачі не здогадуються, що стара російська (і погано захищена) пошта досі прив’язана до акаунта.

Ми стикалися із такими інцидентами і до початку повномасштабного вторгнення, але перший місяць війни став піком.

На жаль, відстежити зловмисників не вдалося, оскільки доступ до акаунтів було втрачено і довелося робити запити до Meta для їх відновлення.

Висновки

До початку повномасштабного вторгнення росії, в Україні, як і в інших країнах, були введені карантинні заходи через пандемію COVID-19. Це адаптувало громадський сектор до нових умов віддаленої роботи, змусило інтегрувати у робочі процеси нові інструменти комунікації, спільної роботи та збереження важливої інформації. Така підготовка дозволила багатьом не розгубитися у нових екстремальних умовах та продовжити свою діяльність.

Втім, загалом війна негативно вплинула на роботу як багатьох бізнесів, так і громадських організацій, особливо на Сході України, де відбуваються активні бойові дії, або у зонах тимчасової окупації. Деякі з організацій, із якими ми співпрацюємо, втратили обладнання, фінансування або ж не мають змоги працювати через те, що працівники були змушені евакуюватися і переїхати у різні частини країни чи за кордон, дехто залишився на тимчасово окупованих територіях. Деякі з організацій частково або повністю перепрофілювалися у волонтерські та допомагають ЗСУ або займаються гуманітарною допомогою населенню.

За час повномасштабного вторгнення цифрові ризики громадського сектору суттєво змінилися та зросли, особливо на тимчасово окупованих територіях. Раніше в Україні не було значних ризиків обшуків, а їх можливі наслідки не були такими серйозними: фізичне насилля, полон, смерть.

Щодо віддалених ризиків — бачимо, як змінилися фішингові атаки: якщо раніше це був переважно credential stuffing, то зараз зловмисники орієнтуються на зараження пристроїв вірусами для знищення інформації або шпигування.

Блокування акаунтів у соцмережах стали значно поширенішими: до повномасштабного вторгнення з цим масово стикалися переважно журналісти та громадські активісти через їхню діяльність. Тепер з ними може зіткнутися кожен, хто пише про воєнні злочини росіян, про які повинен знати світ. На жаль, поки що зусиль українських організацій та української влади недостатньо, тому потрібно чинити значно більший тиск на технологічні компанії, щоб вони змінили свої політики та правила, які, очевидно, не відповідають викликам збройних конфліктів. При цьому модерація рекламного контенту з відвертою пропагандою перебуває на досить на низькому рівні.

Збільшення кількості фейкових акаунтів громадських організацій та медіа вимагає налагодження контакту з технологічними компаніями щодо верифікації облікових записів цих організацій, адже не завжди соцмережі верифікують акаунти навіть після дотримання всіх вимог.

Особливої підтримки потребують організації, які виїхали з окупованих територій або територій поблизу лінії фронту, які повністю або частково втратили технічне забезпечення. Поновлення техніки для продовження діяльності часто вимагає ресурсів, яких в організацій немає. Лабораторія цифрової безпеки прогнозує, що надалі запити на базове технічне забезпечення (комп’ютери, телефони, мережеве обладнання тощо) можуть зростати.

Лабораторія цифрової безпеки – українська громадська організація у сфері цифрової безпеки та свободи Інтернету.